Unified Endpoint Management (UEM)

Mit unserer Unified Endpoint Management-Lösung verwalten Sie Mobile Devices wie Smartphones, Notebooks oder IoT-Hardware zentral über ein Online-Portal. Sicherheits- und Unternehmenseinstellungen managen Sie so jederzeit individuell.

Was ist Unified Endpoint Management?

Jetzt kostenlos beraten lassen

Montag bis Freitag von 8 bis 18 Uhr. Außer an Feiertagen.

Vorteile unserer UEM-Lösung

Zentrale Geräteverwaltung

Ihre Mitarbeiter:innen können selbständig und von überall aus Geräte zum Unternehmen zuordnen. Sicherheitsrichtlinien und Zugangsdaten zum WLAN legen Sie natürlich vorher fest.

Produktivität nachhaltig steigern

Ihre Mitarbeiter:innen greifen per Knopfdruck auf die Unternehmensdaten zu. Das kann die IT-Abteilung entlasten.

Sicherheitsumfang selbst festlegen

Definieren Sie Ihren Sicherheitsumfang ganz individuell: Sie können zum Beispiel festlegen, welche und wie viele Apps Ihre Mitarbeiter:innen auf den Geräten installieren können. Und: Sie übernehmen auch die Inventarisierung von Software.

Mobile Sicherheit

Sie können Geräte bei Verlust sperren und vertrauliche Unternehmensdaten löschen. Auch Websites und Funktionen – z.B. der Zugriff auf die Webcam oder Kamera – können gesperrt werden.

Zentrale Verwaltung von Zugängen

Richten Sie E-Mails und Zugänge auf allen Geräten ein. Auch die Softwareverteilung können Sie zentral regeln. Gefährdeten Geräten können Sie den Zugang auf Unternehmens-E-Mails verwehren.

Apps verwalten

Erstellen Sie eine White- und Blacklist für Apps. Und reagieren Sie auf Verstöße von App-Richtlinien.

Registrieren Sie Ihre mobilen Geräte vollautomatisiert

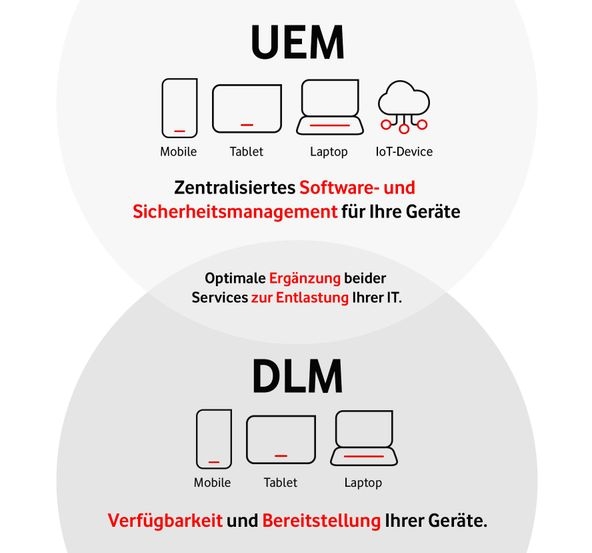

Was ist der Unterschied zwischen UEM und DLM?

Alles rund um Unified Endpoint Management (UEM)

Weitere Lösungen zu Mobile Security

Security Blog & News: Informieren Sie sich zu weiteren Security Themen

Vereinbaren Sie einen individuellen Beratungstermin bei Ihnen vor Ort mit unseren Außendienstler:innen

Um Ihre persönliche Ansprechperson zu ermitteln, geben Sie bitte ihre Postleitzahl ein.

Hinweis: Ihr Unternehmen hat mehr als 100 Mitarbeiter:innen? Dann wenden Sie sich bitte an diese Hotline: 0800 505 45 15