LDAP-Verzeichnis-Aufbau

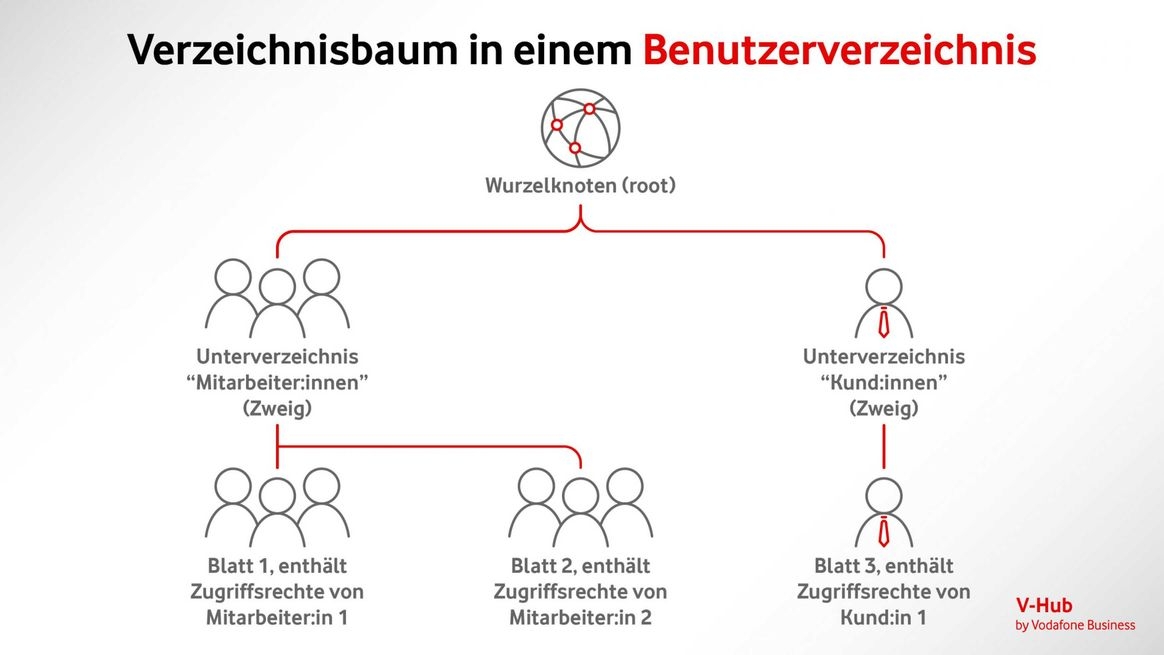

LDAP arbeitet mit einer hierarchischen Baumstruktur, die aus einem sogenannten „Wurzel“-Knoten, sowie „Zweigen“ (auch Unterknoten oder Unterverzeichnisse genannt) und „Blättern“ besteht. Eine solche Baumstruktur wird auch „Directory-Information-Tree“ (DIT) genannt, was auf Deutsch so viel wie Verzeichnis-Informationsbaum bedeutet.

Die Wurzel, im Englischen auch als „suffix“ oder „root“ bezeichnet, ist die Basis dieses Datenbaums, von der aus alle weiteren Strukturen eindeutig adressierbar sind. Die Anzahl der Hierarchiestufen ist theoretisch unbegrenzt. Am Ende von Zweigen finden sich die Blätter mit den darin gespeicherten Informationen.

Der vollständige Weg (Pfad) von der Wurzel bis zu einem gesuchten Eintrag (Blatt) wird als eindeutiger Name oder „Distinguished Name“ (DN) bezeichnet. Jeglicher Teilabschnitt dieses Pfades ist ein sogenannter relativer eindeutiger Name oder „Relative Distinguished Name“ (RDN), weil er nicht bei der Wurzel selbst beginnt, sondern an einer anderen Stelle im Baum.

Suche im Verzeichnisbaum

Eine LDAP-Abfrage, die innerhalb des Informationsbaumes nach einem bestimmten Blatt mit einer ganz oder in Teilen bekannten Information sucht, hat eine feste Syntax aus Befehl, Argumenten, Filtern und Attributen. Eine einfache Suche mit dem Befehl „ldapsearch“ kann beispielsweise folgende Bestandteile haben:

ldapsearch: Mit diesem Suchbefehl beauftragt der LDAP-Client den LDAP-Server, nach Datensätzen in einem Verzeichnis zu suchen.

Such-DN: Über die Such-DN gibt der LDAP-Client vor, in welchem Unterverzeichnis nach der gewünschten Information gesucht werden soll.

Umfang: Der LDAP-Client kann die Suche auf die Ebene unterhalb des adressierten Verzeichnisses beschränken oder auch alle weiteren Unterverzeichnisse dieses Verzeichnisses einbeziehen (Sub-Tree Level).

Filter: Der Filter gibt die Zeichenfolge an, die innerhalb des Baumes gesucht werden soll, beispielsweise der Name einer Person oder ein Teil des Namens. Nach Wortteilen können Sie mithilfe des Sternchensymbols suchen. Eine Suche nach dem Benutzernamen „*schmidt“ findet somit auch Benutzer:innen, die „Kleinschmidt“ oder „Meier-Schmidt“ heißen.

Suchfilter können kombiniert (verknüpft) werden. Die Abfrage Name = „Meier“ & Vorname gleich „K*“ findet alle Personen namens Meier, deren Vorname mit „K“ beginnt. Anstelle des Zeichens „&“ (UND) sind unter LDAP auch die Verknüpfungen „|“ (ODER) und „!“ (NICHT) möglich. Eine vollständige Liste aller Filter finden Sie im LDAP-Standard „RFC 2254 – The String Representation of LDAP Search Filters“.

Art des gesuchten Rückgabewertes: Der vom Client abgefragte Rückgabewert wird als Ergebnis der Suche vom Server zurückgeliefert, sofern ein passender Datensatz (Blatt) gefunden wurde. Der Rückgabewert kann beispielsweise die „Benutzerrechte“, die „Mailadresse“ oder die „Rechnungsanschrift“ der gesuchten Personen enthalten.

Durch die einfache und schlanke Befehlsstruktur funktioniert die Suche mithilfe von LDAP-Servern nahezu in Echtzeit. So können Sie beispielsweise Ihr Rechtemanagement auch standortübergreifend oder plattformübergreifend sehr gut und verzögerungsfrei organisieren – und binden dabei auch mobile Endgeräte jederzeit problemlos ein.