Einen wirksamen Schutz gegen DDOS-Attacken bietet auch die sogenannte DDoS-Mitigation. Diese wird durch Umleitung des Datenverkehrs auf ein sogenanntes Scrubbing-Center realisiert. Hier werden alle Daten „bereinigt“ und erst im unkritischen Zustand an den eigentlichen Ziel-Server weitergeleitet.

Durch diese Vorgehensweise lassen sich Webservices und andere IP-Dienste vor Angriffen schützen. Die Umleitung ins Scrubbing-Center kann entweder via DNS oder für ganze IP-Adressbereiche erfolgen.

Eine sehr effektive Möglichkeit, sich vor DDoS-Attacken zu schützen, bietet außerdem die Auswertung des Datenverkehrs im Backbone des Netzwerks. Im Angriffsfall lassen sich darüber angreifende IP-Adressen oder auch ganze Subnetze mit Bot-Aktivität sperren. Provider können DDoS-Angriffe jedoch erst abwehren, wenn eine DDoS-Attacke bereits läuft.

Das BSI empfiehlt, mit dem Provider entsprechend vorher Methoden und Strategien zu vereinbaren und Notrufnummern auszutauschen, um im Bedarfsfall schnell reagieren zu können. Entsprechende DDoS-Schutzpakete der Provider sollten neben technischen Maßnahmen und Toolkits auch Verfahrensregeln für den Notfall enthalten.

Zu den wichtigsten DDoS-Attacken zählen nachfolgende Methoden:

SYN-Flood: DDoS-Attacke auf Protokollebene

Bei den DDoS-Angriffen auf Protokollebene ist die SYN-Flood-Attacke eine der bekanntesten Angriffsarten. Um die Methode zu verstehen, ist es notwendig, sich mit den Netzwerkprotokollen und speziell mit TCP-Verbindungen zu befassen. Das weithin verbreitete Transmission Control Protocol (TCP) ist das Protokoll der Wahl, wenn sich Systeme miteinander über das Internet verbinden.

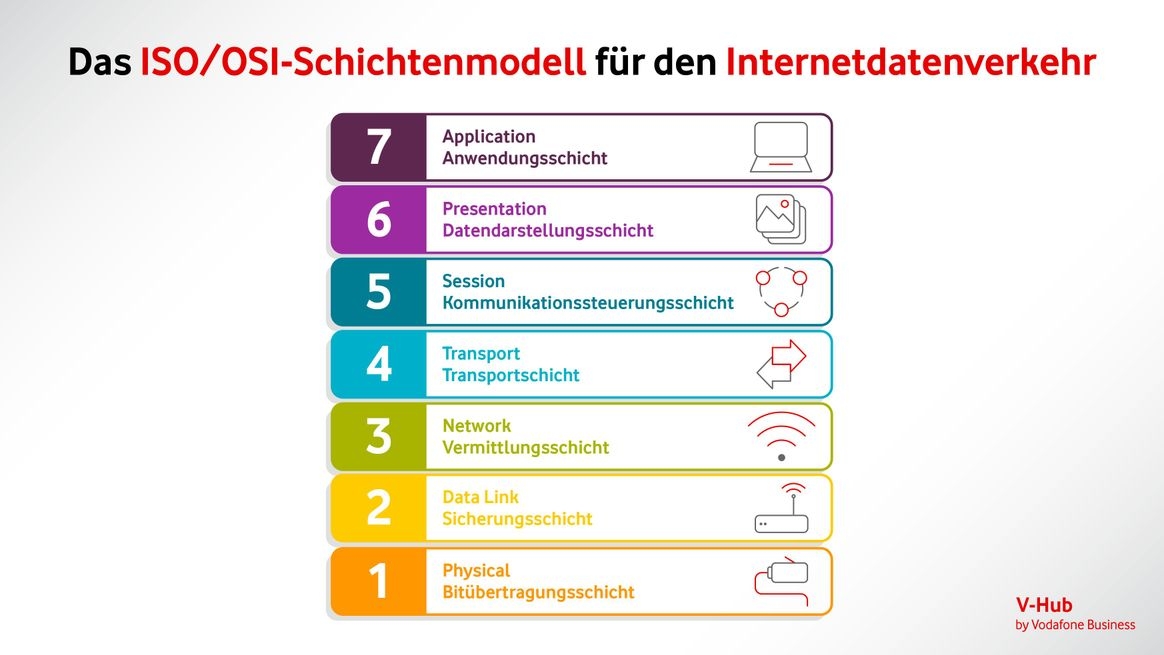

Zum Aufbau einer TCP-Verbindung auf Layer 4 sendet der Client ein Paket. Der Server empfängt das SYN-Paket, notiert den Empfang in einer Verbindungstabelle und schickt ein SYN-ACK-Paket zurück. Der Client sendet dann ein ACK-Paket (von englisch acknowledgement, also als Quittierung) als Empfangsbestätigung an den Server, um den Verbindungsaufbau abzuschließen. Dieser Vorgang wird als „Drei-Wege-Handshake” bezeichnet.

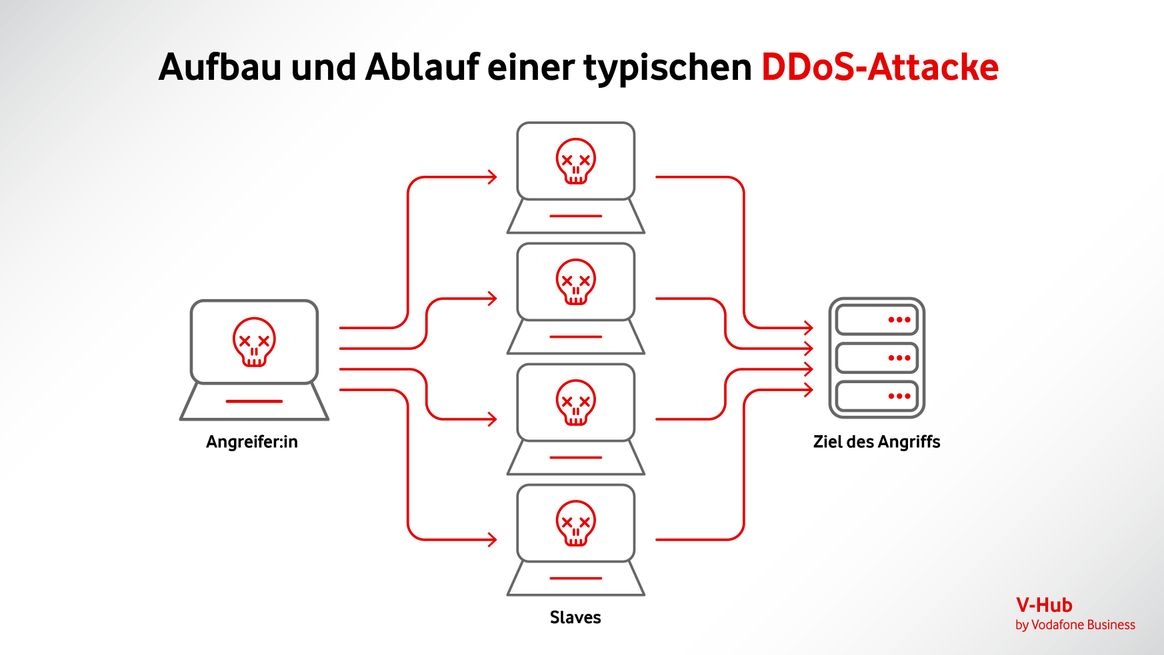

Während eines SYN-Flood-Angriffs sendet der von Malware befallene Client eines Botnetzes massenhaft SYN-Pakete, jedoch niemals eine Bestätigung zum Abschluss des Handshakes. Dadurch wartet der Server auf eine Antwort für diese halboffenen TCP-Verbindungen, wobei er ständig neue Verbindungen durch ankommende Pakete offenhalten muss. Nach kurzer Zeit ist es nicht mehr möglich, weitere Verbindungen herzustellen – und die Website ist nicht mehr erreichbar.

HTTP-Flood: Eine DDoS-Attacke auf Anwendungsebene

DDoS-Attacken auf der Anwendungsschicht (Layer 7) basieren auf bereits aufgebauten Verbindungen und haben sich zu einer der häufigsten Angriffsformen entwickelt. Sie zielen darauf ab, die Überlastung einer Webapplikation durch eine Flut von HTTP-Anfragen hervorzurufen – daher auch der Name „HTTP-Flood”.

Attacken auf der Applikationsebene werden häufig nicht sofort bemerkt, da es sich um Standard-URL-Anfragen handelt, die sich wie regulärer Traffic verhalten. Nur entsprechende Layer-7-Schutzmaßnahmen und Zugriffsauswertungen, die automatisch und teils mit KI-basierten Regeln auf ungewöhnliche Auslastung reagieren, bieten hier wirksamen Schutz und können einen Angriff tatsächlich abwehren.

Slowloris-DDoS-Angriffe: Langsam beginnend und lang andauernd

Ein Slowloris-DDoS-Angriff ist ein verteilter Denial-of-Service-Angriff, der sich ebenfalls gegen die Layer-7-Schicht des OSI-Modells richtet. Dabei werden gleichzeitige massenhaft TCP-Verbindungen zu einem Ziel geöffnet und aufrechterhalten, um so den Datenfluss für HTTP-Anfragen oder HTTP-Verbindungen pro verbundener Sitzung zum Stilstand zu bringen. Die Bezeichnung „Slowloris“ ist vom langsamen asiatischen Primaten „Loris“ abgeleitet. Die Angriffe zeichnen sich durch einen langsamen, aber stetigen Anstieg der blockierenden IP-Anfragen aus, was wiederum über einen langen Zeitraum schließlich zur Blockade und zum Systemausfall führt.

DNS-Amplification: DDoS-Angriff zur Überlastung des Datennetzes

Beim DNS-Amplification-Angriff (engl. „amplification” für Verstärkung) konzentrieren Angreifer:innen DNS-Datenströme gezielt auf den Internetanschluss der Zielsysteme, um diesen damit zu blockieren. Sie nutzen dabei den Effekt, dass die dort verwendeten Namensserver in bestimmten Fällen auf kurze Anfragepakete mit sehr langen Paketen antworten.

Je nach DNS-Anfrage sendet der Server unterschiedlich lange Pakete zurück. Solch eine Anfrage kann beispielsweise die nach der Adresse zu einem bestimmten Namen sein. Mit dieser Methode ist es möglich, aus einer 60 Bytes umfassenden Anfrage eine mehr als 3.000 Bytes lange Antwort zu provozieren. Das Datenvolumen vergrößert sich also um den Faktor 50.

Bei einem dokumentierten Angriffsfall auf die Antispam-Organisation „spamhaus.org” führte eine 36-Byte-Anfrage zu Antworten mit über 3.000 Zeichen, was fast einer Vergrößerung um den Faktor 100 entspricht. Besonders heimtückisch bei dieser Angriffsart ist, dass für die Opfer meist nur die IP-Adressen der Namensserver sichtbar sind, nicht aber die des oder der eigentlichen Angreifer:in.

DRDoS: Die Sonderform der DDoS Attacke

Bei einer Distributed-Reflected-Denial-of-Service-Attacke (DRDoS) handelt es sich um eine Sonderform des DoS-Angriffs. Hierbei werden der betroffene Server oder die Website nicht direkt angegriffen, sondern über einen oder mehrere Dritte. Meist handelt es sich dabei reguläre Internetdienste, die durch IP-Spoofing oder andere Techniken manipuliert werden, um Traffic auf das jeweilige Ziel zu leiten.

Beim IP-Spoofing werden einzelne IP-Pakete mit gefälschter Absender-IP-Adresse an das Zielsystem geschickt. Ähnlich dem DoS-Angriff besteht auch hier das Prinzip darin, massenhaft Anfragen zu verschicken, bis sie die betroffenen Systeme blockiert oder lahmgelegt haben.