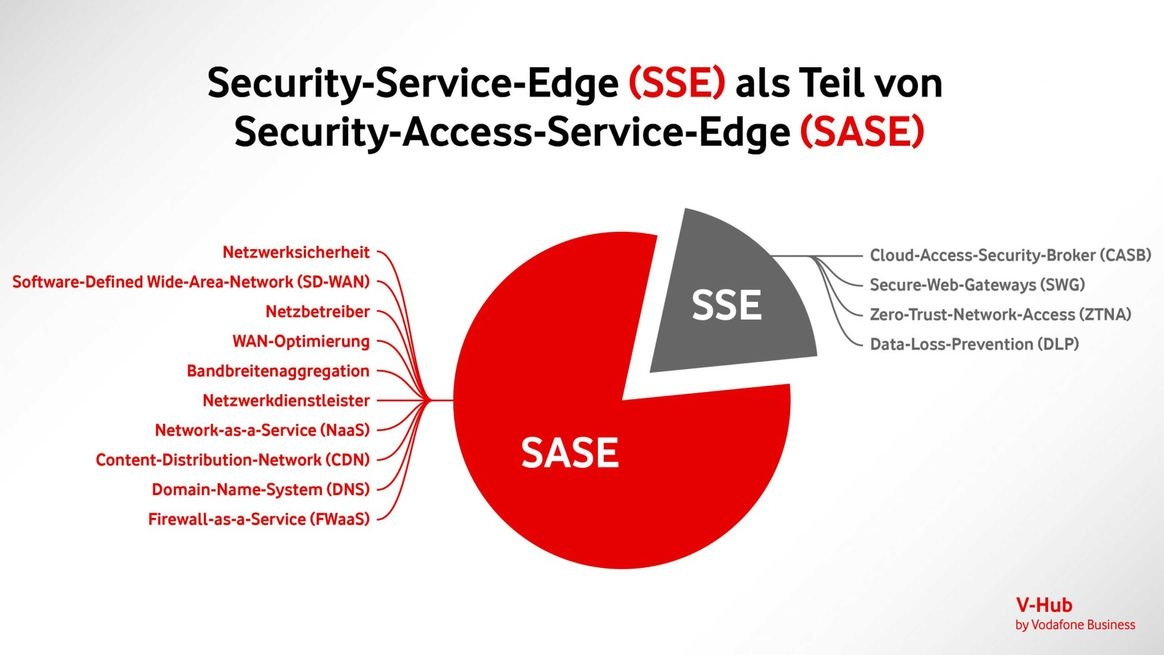

Security-Access-Service-Edge bringt unterschiedliche Netzwerktechnologien zusammen, die nicht nur für stabilere Verbindungen und geringere Latenzen sorgen sollen, sondern auch für eine erhöhte Sicherheit. Im Folgenden stellen wir Ihnen die wichtigsten Komponenten von SASE in kompakter Form vor.

SD-WAN

Die Grundvoraussetzung für den Einsatz von SASE sind Software-Defined Wide-Area-Networks. Als moderne Art der Standortvernetzung von Unternehmen verlagert ein SD-WAN den Netzwerkzugriff an den jeweiligen Ort des Endgeräts. Eine Software wählt den jeweils bestmöglichen Übertragungsweg und kann damit den Ausfall einzelner Trägermedien oder zentraler Netzwerksteuerungen kompensieren.

SD-WAN bindet im Unterschied zum lange vorherrschenden Multiprotocol-Label-Switching (MPLS) das Mobilfunknetz als primären Übertragungsweg mit ein. Dies sorgt für eine bessere Stabilität und eine größere Netzverfügbarkeit, sodass Unternehmen an ihren Zugriffspunkten also nicht länger auf eine einzelne, möglicherweise störanfällige Festnetzleitung angewiesen sind. Davon können Firmen jedweder Größe profitieren. Zero-Trust

Zero Trust bedeutet so viel wie „Vertraue niemandem“ und ist eine grundlegende Prämisse für moderne Netzwerksicherheit. Diese Architektur gestattet keinem Akteur oder Dienst einen pauschalen Zugriff auf Daten und Ressourcen. Der externe Zugriff erfordert beispielsweise einen zusätzlichen Identitätsnachweis – unter anderem die Multi-Faktor-Authentifizierung beim Online-Banking ist ein Beispiel für Zero Trust. Die Prämisse gilt aber auch innerhalb von Netzwerken: Selbst bei erfolgreicher Authentifizierung gestattet das System den Benutzer:innen keinen pauschalen Zugang. Stattdessen verlangt jede neue Zugriffsanforderung auch nach einer erneuten Authentifizierung. Sie können sich das wie ein Haus vorstellen, in dem jeder Raum einen anderen Schlüssel verlangt – mit dem Hausschlüssel können Sie lediglich das Gebäude betreten.

Firewall-as-a-Service

Firewall-as-a-Service (FWaaS) verlagert den traditionellen Firewall-Schutz vom Rand eines Netzwerks in die Cloud. Ursprüngliche Firewalls sind auf zentralen Rechnern von Unternehmen installiert und bieten keine ausreichende Skalierbarkeit in Bezug auf cloud-native Anwendungen. FWaaS ermöglicht dagegen, die Funktionen einer Next-Generation-Firewall als Cloud-Service bereitzustellen. Dazu gehören auch eine zeitgemäße und effektive SSL-Überprüfung sowie verzögerungsfreie Übertragungsraten bei hohem Zugriffsvolumen. Es ist also egal, wer sich mit welchem Gerät von einem beliebigen Ort aus in das Unternehmensnetzwerk einwählt: Der Schutz gilt immer, ebenso wie einheitliche Sicherheitsrichtlinien des Unternehmens. Diese sind nicht länger an geographische Reichweiten gebunden und ergänzen die SASE-Infrastruktur um einen weiteren wichtigen Faktor.