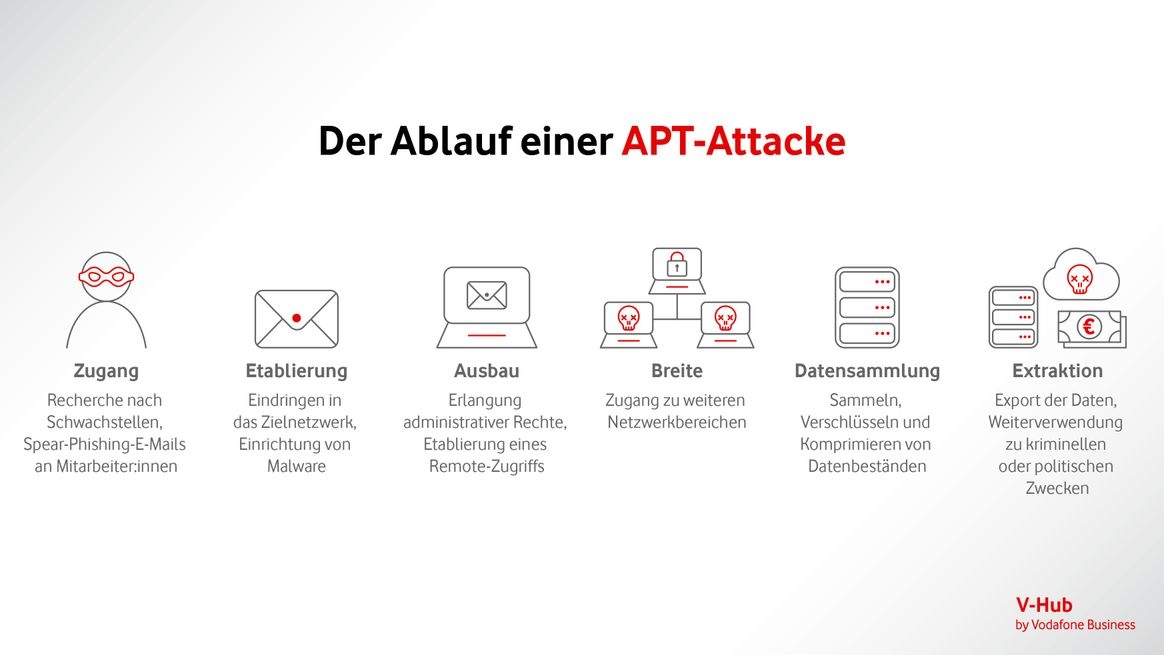

APTs zielen nicht auf schnellen Schaden ab, sondern auf dauerhaften Informationsdiebstahl. Angreifer:innen dringen unbemerkt in IT-Systeme Ihres Unternehmens ein und bleiben dort über lange Zeit aktiv, um große Datenmengen auszuspähen – etwa Projektinformationen, Geschäftsgeheimnisse oder vertrauliche Unternehmenszahlen.

Die Angriffe erfolgen auf Basis einer gezielten Planung und werden mit komplexen, oft speziell entwickelten Werkzeugen durchgeführt. Das unterscheidet sie deutlich von breit gestreuten Standardangriffen wie Malware oder Botnetzen. Durch diese maßgeschneiderten Methoden sind APTs besonders schwer zu erkennen und abzuwehren.

APTs richten sich meist gezielt gegen spezifische Unternehmen oder Organisationen, deren Daten für Hacker:innen besonders wertvoll sind. Dadurch steigt das Risiko, dass ein Angriff genau auf die Schwachstellen des jeweiligen Opfers zugeschnitten ist. Dahinter stecken oft staatlich beauftragte Akteur:innen, die aus politischen Beweggründen gegen zuvor identifizierte Ziele in Drittstaaten vorgehen.

Durch den langfristigen Datenabfluss können massive wirtschaftliche Schäden entstehen, die für Sie und Ihr Unternehmen existenzbedrohend werden können. Der Verlust sensibler Informationen kann beispielsweise Wettbewerbsnachteile, Erpressungsszenarien oder geschäftliche Instabilität nach sich ziehen. Sorgen Sie aus diesem Grund schnellstmöglich mit einem umfassenden Cyber-Security-Konzept vor, um Ihr Unternehmen zu schützen.