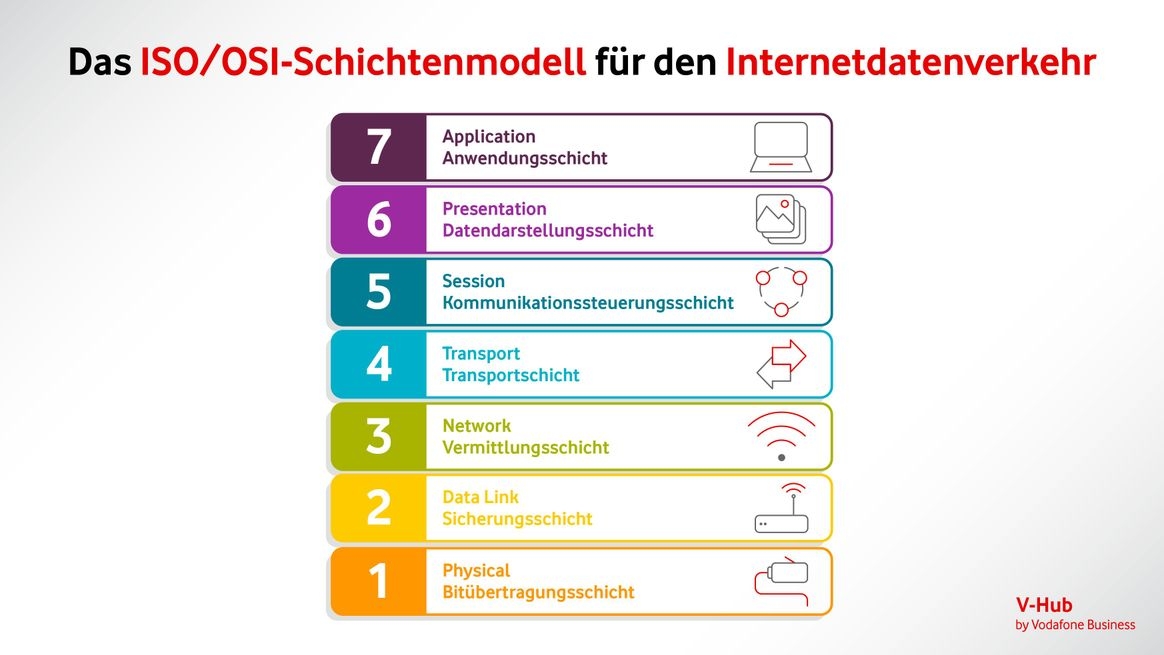

Cyber-Kriminelle nutzen unterschiedliche Arten von DDoS-Angriffen, wobei die Methoden nach den Netzwerkschichten des OSI-Modells klassifiziert sind. OSI-Modell steht für „Open Systems Interconnection Modell“ und ist ein Referenzmodell für Netzwerkprotokolle. Das OSI-Modell kennt insgesamt sieben Schichten.

Jede Schicht des OSI-Modells repräsentiert einen bestimmten Teil des Netzwerks. Angreifer:innen zielen auf verschiedene Ebenen ab; je nachdem, welche Art von web- oder internetbezogenen Ressourcen sie stören möchten.

Die einfachste Form des Angriffs besteht darin, Systemressourcen oder Netzwerkbandbreiten zu überlasten. Dabei werden die Netzwerk- und die Transportschicht des Netzwerks (Layer 3 und 4) blockiert. Die Angreifer:innen setzen hierbei auf Volumen und Masse der Anfragen, um ihre Ziele zu erreichen. Die Menge des erzeugten Traffics führt dabei in der Summe beim Anfrageziel zu einer Überlastung der Systeme.

Protokollangriffe hingegen ziehen sich durch mehrere Schichten des OSI-Modells. Über die klassischen Internetprotokolle (XMPP, https, DNS, SMTP, TCP, UDP usw.) versuchen Angreifer:innen, die Rechenkapazität verschiedener Netzwerkinfrastrukturressourcen wie Router, Server oder Firewalls zu überlasten.

Weit verbreitet ist auch die Blockade auf Anwendungsebene (Layer 7). Die Angriffsmuster von DDoS-Attacken ändern sich jedoch ständig und stehen im Wettbewerb mit immer besseren Schutzmaßnahmen. Diese orientieren sich ebenfalls an aktuellen Angriffsmustern und werden laufend weiterentwickelt.

In der Netzwerktechnik hat sich das OSI-Schichtenmodell etabliert, um komplexe Vorgänge innerhalb des Netzes aufzugliedern.