Christian Klotz

Autor

Dr. Christian Klotz hat als Fachjournalist für Technikthemen bereits einen langen Weg hinter sich gebracht, bevor er Teil der Redaktion des V-Hub wurde. Unter anderem veröffentlichte er regelmäßig Beiträge in überregional erscheinenden Tageszeitungen, bei der Deutschen Presse-Agentur sowie in zahlreichen Fachzeitschriften. Beim V-Hub schlägt sein Herz ganz besonders für alle Themen rund um das Internet of Things.

Alle Beiträge von: Christian Klotz

Cloud-Lösungen

Lesen Sie in diesem Beitrag, was Cloud-Lösungen sind, was sie auszeichnet, welche Varianten existieren und warum Ihr Unternehmen konsequent auf sie setzen sollte. Außerdem erfahren Sie, wie Sie Cloud-Lösungen Schritt für Schritt in Ihr Unternehmen integrieren.

Cloud-Datenschutz

Lesen Sie, was Cloud-Datenschutz bedeutet, welche rechtlichen Grundlagen für Ihr Unternehmen gelten und wo besondere Risiken liegen. So stellen Sie DSGVO-Konformität auch in der Datenwolke sicher.

Datenschutz leicht gemacht

Auch kleine Unternehmen verarbeiten täglich personenbezogene Daten. Lesen Sie hier alle wichtigen Informationen zu den rechtlichen Grundlagen und konkreten Datenschutz-Pflichten für Ihr Business.

Viren, Würmer und Trojaner

Cyberangriffe nehmen weiter zu und Schadprogramme legen komplette Geschäftsprozesse lahm. Was sind die Unterschiede zwischen Würmern, Viren und Trojanern und welche Schutzmaßnahmen helfen wirklich?

Security Awareness im Unternehmen

Unternehmen stehen heute vor einer digitalen Realität, die sich schneller verändert als je zuvor. Cyberkriminelle entwickeln immer raffiniertere Methoden, während Geschäftsprozesse immer stärker auf IT-Systeme angewiesen sind. Viele Firmen investieren deshalb in moderne Sicherheitslösungen, Firewalls und ausgefeilte Abwehrmechanismen. Doch das reicht nicht: Das Bewusstsein der Mitarbeitenden für drohende Gefahren ist mindestens ebenso wichtig.

Cybersecurity: So sorgen Sie für mehr IT-Sicherheit in Ihrem Unternehmen

Cyberangriffe sind eine alltägliche Bedrohung für Unternehmen jeder Größe geworden. Die Angreifenden werden immer raffinierter – nicht zuletzt durch den vermehrten Einsatz von künstlicher Intelligenz. Ein Fall aus dem Jahr 2025 zeigt die Dimension dieser Gefahr: Anfang des Jahres kam es zu einem Angriff auf einen Dienstleister der Berliner Verkehrsgesellschaft (BVG). Cyberkriminelle erbeuteten bei einem Hackerangriff 180.000 Datensätze von Kund:innen des Verkehrsunternehmens. Solche Vorfälle verdeutlichen, wie wichtig es ist, Cybersecurity nicht nur als technische Herausforderung zu verstehen, sondern als strategische Priorität.

Datensicherung: Methoden, Strategien und Best Practices für Unternehmen

Daten bilden heute das Rückgrat unternehmerischer Prozesse. Kundeninformationen, Finanzdaten, Produktionspläne oder interne Kommunikation – all diese Informationen entscheiden über Effizienz, Wettbewerbsfähigkeit und Zukunftsfähigkeit. Gleichzeitig steigen die Risiken: Cyberangriffe, Systemausfälle und menschliche Fehler gefährden die Verfügbarkeit und Integrität geschäftskritischer Daten. Wer Verantwortung für ein Unternehmen trägt, muss sich mit der Frage beschäftigen: Wie lassen sich Daten zuverlässig sichern und im Ernstfall schnell wiederherstellen? Dieser Text bietet einen praxisnahen Überblick über Methoden, Strategien und Innovationen der Datensicherung – kompakt, verständlich und direkt umsetzbar.

Cloud-Konzepte einfach erklärt

Dieser Text gibt Ihnen einen Überblick über Cloud-Konzepte, zeigt Ihnen die Unterschiede zwischen verschiedenen Modellen und bietet praxisnahe Empfehlungen für Sicherheit und Compliance.

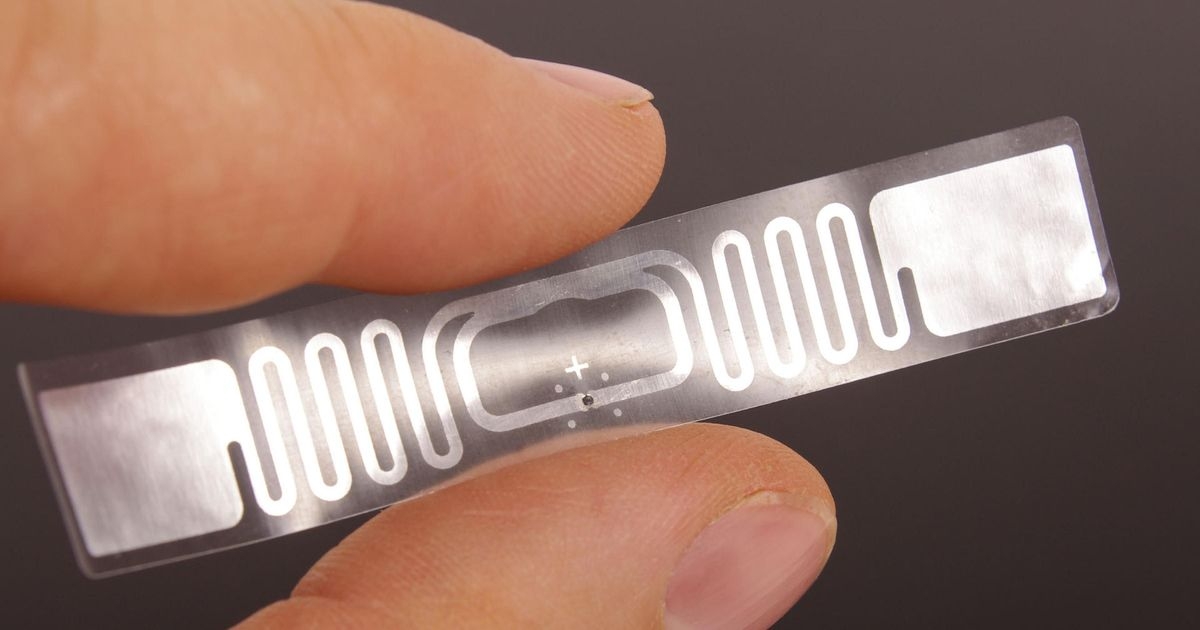

IoT-Geräte: Smarte Geräte und Sensoren

Das Internet der Dinge (IoT) vernetzt Geräte jeglicher Art über weite Strecken hinweg. Ziel dieser modernen Technologie ist es unter anderem, Ausfällen kritischer Systeme in Ihrem Unternehmen vorzubeugen. Smarte Sensoren schlagen zum Beispiel Alarm, wenn es an einer Ihrer Maschinen zu übermäßiger Hitzeentwicklung kommt. Welche IoT-Hardware sich für welchen Zweck eignet und wie Sie diese Technik sicher nutzen können, lesen Sie in diesem Beitrag. Mehr als 40 Milliarden IoT-Geräte (englisch: IoT Devices) sollen laut Statista bis 2034 weltweit vernetzt sein. Angefangen hat all das im Jahr 1982 mit einem „intelligenten” Cola-Automaten, der automatisch sowohl seinen Lagerbestand als auch die Getränketemperatur an eine zentrale Stelle meldete. Seither hat sich viel getan. IoT-Geräte ermöglichen heutzutage etwa moderne Maschinenkommunikation und intelligente Warenverfolgung. Doch ist das alles frei von Risiken? Mit welchen Mechanismen lassen sich IoT-Geräte gegen unbefugtes Auslesen oder Benutzung schützen? All das erfahren Sie in diesem Beitrag.